Het goed inrichten van het Security Level is stap 3 van ons 5-stappenplan. In deze stap 3 worden de maatregelen ingericht om op het beveiligingsniveau te komen dat voor jouw organisatie passend is.

Dit wordt gedaan door gebruik te maken van de security functies die in Microsoft 365 Business Premium zitten.

Met Microsoft 365 Business Premium beschik je namelijk over een groot aantal krachtige security functies waarmee je, zonder kosten voor extra software, je beveiliging op orde kunt brengen.

Omdat veel bedrijven al een Microsoft 365 abonnement hebben, is het een kwestie van inrichten van security functies waar je al voor betaalt.

Gebruik daarom eerst wat je al hebt; door de security functies van Microsoft 365 Business Premium aan te zetten en in te richten, kun je al een groot deel van de safeguards uit Implementation Group 1 invullen.

Als je al Microsoft 365 Business Premium gebruikt, gaan jouw maandelijkse abonnementskosten dus niet omhoog!

Gebruik je een andere versie van Microsoft 365 of Office 365, dan kun je upgraden voor een gering bedrag per maand extra.

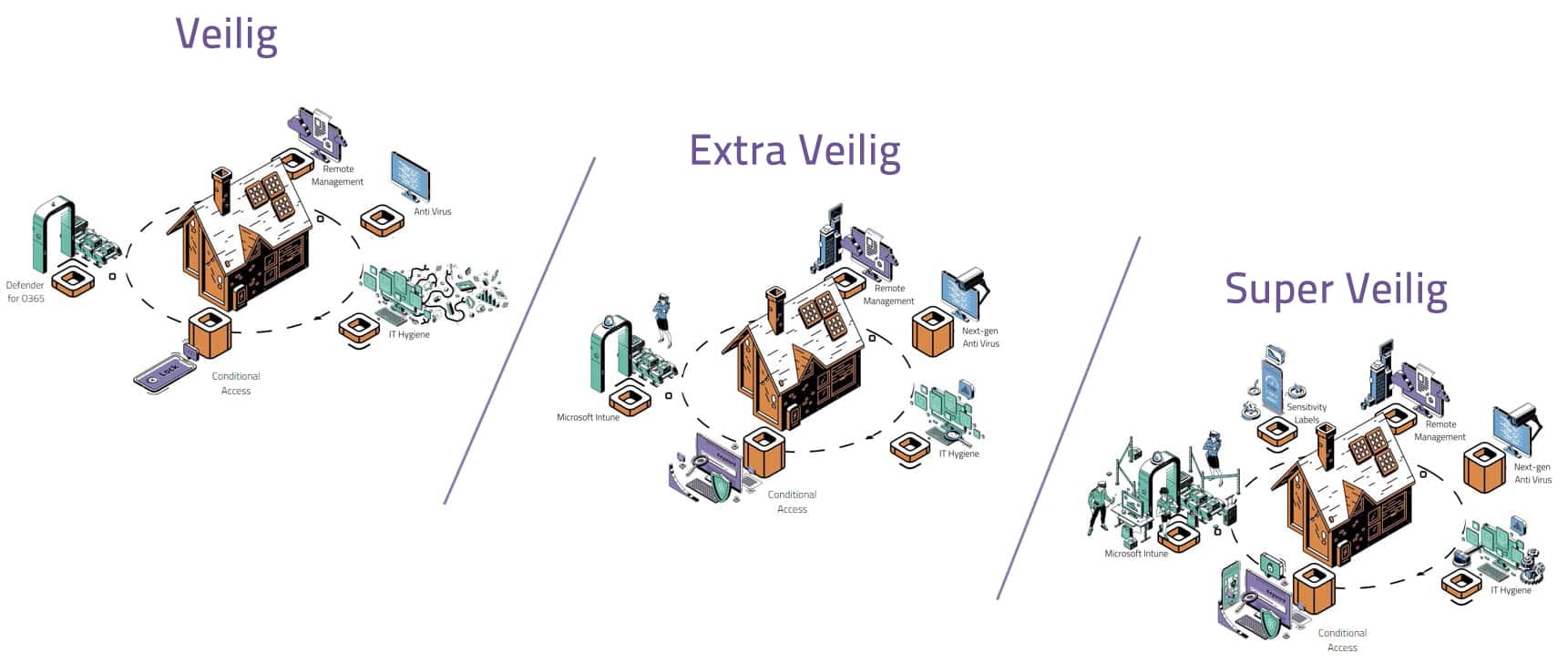

Om het je makkelijker te maken hebben we 3 Security Levels gedefinieerd. Ieder Security Level bestaat uit een set van beveiligingsmaatregelen.

Level 1 is het basisniveau. De maatregelen die in Level 1 zitten zijn geen keuze maar een must voor iedere organisatie; groot of klein.

Ons advies voor de meeste MKB-organisaties is om Security Level 2 te kiezen. Dit is een uitgebreide set beveiligingsmaatregelen die afgestemd zijn op de risico’s die kleine en middelgrote organisaties lopen en de budgetten die zij beschikbaar hebben. Door Level 2 in te richten verlaag je de kans op een geslaagde cyberaanval met 99%.

Security Level 3 gaat nog een stap verder en is bedoeld voor organisaties die een meer dan gemiddeld risico lopen; bijvoorbeeld omdat ze bijzondere persoonsgegevens verwerken.

Het inrichten van het gewenste Security Level alleen is niet voldoende. Het is van groot belang om continu te monitoren of beveiliging van de IT-omgeving aan de eisen blijft voldoen.

Om een voorbeeld te noemen:

Je wilt niet dat MFA voor een bepaalde gebruiker wordt uitgeschakeld. Dit maakt het voor een hacker namelijk makkelijk om de IT-omgeving binnen te dringen als hij, bijvoorbeeld via phishing, een gebruikersnaam en wachtwoord heeft. Door een Security Baseline in te richten kunnen wij door continue monitoring ervoor zorgen dat de ingestelde policies worden gehandhaafd. We zien als er afwijkingen ontstaan en kunnen hier vervolgens, vaak al automatisch, op reageren.

Verder is het belangrijk om het Security Level regelmatig aan te passen aan nieuwe dreigingen die ontstaan en gebruik te maken van nieuwe mogelijkheden die Microsoft aan Microsoft 365 Business Premium (en andere tools) toevoegt. Wij zorgen dat de Security Baselines ieder half jaar aan de actuele stand van zaken worden aangepast en voeren deze aanpassingen door in jullie omgeving.

Hiermee is jullie security onze zorg.