Eén van mijn taken als directeur van WSB Solutions is in de gaten houden welke risico’s we als bedrijf lopen. Iedere directeur of eigenaar van een mkb-bedrijf zal dit herkennen; wat doe je bijvoorbeeld als je bedrijfspand afbrandt? Hoe zorg je dat de kans hierop zo klein mogelijk is en, als het toch gebeurt, wat is dan je plan om zo snel mogelijk te kunnen doordraaien?

Bij WSB maken we ieder jaar een risicoanalyse om gestructureerd onze risico’s in kaart te brengen en maatregelen te nemen om risico’s te minimaliseren. Waar vroeger calamiteiten als een grote brand of een overstroming de grootste risico’s waren, weliswaar met een kleine kans, is tegenwoordig een geslaagde cyberaanval het grootste risico op onze lijst. Ondanks alle maatregelen die we nemen om dit risico te minimaliseren, is een geslaagde cyberattack iets waar ik letterlijk van wakker kan liggen omdat de gevolgen voor onze bedrijfsvoering enorm kunnen zijn.

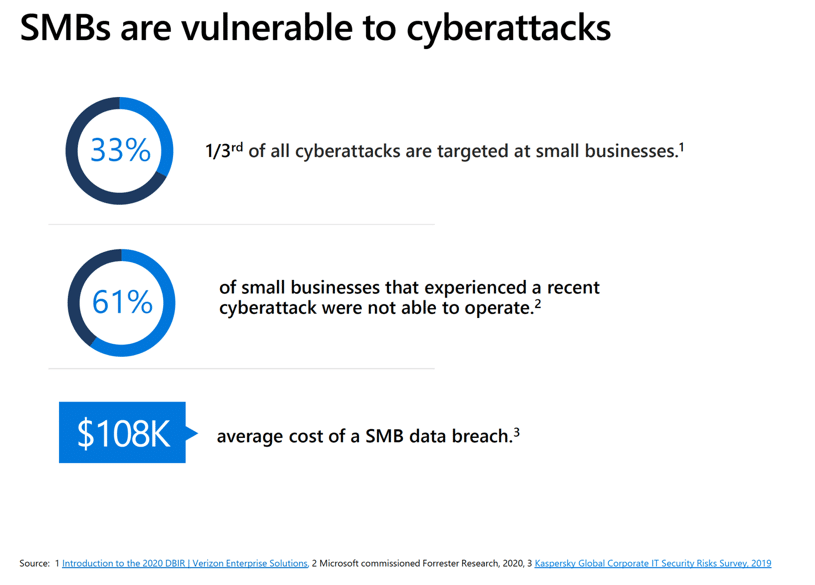

Bij onze klanten merken we dat de aandacht voor een goede beveiliging tegen cyberaanvallen de laatste tijd wel groeiende is maar dat er nog altijd veel bedrijven zijn waarbij het risico op een cyberattack niet bovenaan de lijst met risico’s staat. Terwijl dat wel het geval zou moeten zijn. De kans op een cyberaanval is namelijk veel groter dan, bijvoorbeeld, de kans op een grote brand. En de gevolgen zijn minstens zo ingrijpend. Een geslaagde cyberaanval betekent voor veel mkb-bedrijven dat ze dagen- tot wekenlang niet in staat zijn om te werken. Dit kan het einde van het bedrijf betekenen. Cybersecurity zou daarom voor ieder bedrijf “top of mind” moeten zijn.

Een goede bescherming tegen cyberaanvallen, afgestemd op de risico’s die uw bedrijf loopt, is niet iets dat u volledig aan uw ICT-leverancier kunt overlaten. Vergelijk het met de maatregelen die u neemt voor het voorkomen van brand. U heeft bijvoorbeeld een leverancier die brandmelders en brandblusmiddelen levert en zorgt dat deze periodiek worden gecontroleerd. Maar u bent verantwoordelijk voor het gedrag van uw medewerkers zodat zij bijvoorbeeld weten dat ze moeten zorgen dat de brandblussers en nooduitgangen toegankelijk zijn en niet worden geblokkeerd door bijvoorbeeld pallets met goederen.

Met cybersecurity is het niet anders. Voor een passende bescherming tegen cyberrisico’s is een goede samenwerking tussen u en uw ICT-leverancier noodzakelijk. En hoe goed de genomen preventiemaatregelen ook zijn; net als een brand is ook een geslaagde cyberaanval nooit 100% uit te sluiten. Zorg dus ook voor een plan zodat u weet wat te doen als het toch misgaat.

In de media horen we vrijwel dagelijks berichten over bedrijven en organisaties die te maken krijgen met een geslaagde cyberaanval, zoals bijvoorbeeld een ransomware aanval. Het is een feit dat cybercriminaliteit sterk toeneemt en dat vooral het Midden- en Kleinbedrijf kwetsbaar is voor cyberaanvallen. Het mkb beschikt namelijk niet over de budgetten die grote bedrijven wel hebben om te investeren in cybersecurity. En ook het inzicht in de risico’s ontbreekt vaak. En als men wel aan de slag wil met cybersecurity blijkt dit vaak lastig omdat men de kennis mist welke security maatregelen je nou moet nemen om goed beschermd te zijn.

Om je cybersecurity op een goed niveau te krijgen, zul je aan de slag moeten met de volgende drie vragen:

1. Wat zijn de belangrijkste beveiligingsrisico’s die ik als mkb-bedrijf loop?

2. Welke security maatregelen moet ik nemen om deze risico’s te minimaliseren?

3. Welke technische oplossingen en diensten moet ik gebruiken en hoe zorg ik dat deze in mijn budget passen?

Deze blog gaat over hoe je, op een praktische manier, de antwoorden kunt vinden op deze drie vragen.

Om de eerste twee vragen, ‘wat zijn de belangrijkste risico’s die ik loop op beveiligingsgebied’ en ‘welke maatregelen moet ik hier tegen nemen’, op een objectieve manier te beantwoorden, kun je het beste gebruik maken van een zogenaamd “Security Framework”. Een Security Framework is toepasbaar voor ieder type bedrijf of organisatie. Een Framework geeft niet aan welke oplossingen je moet kopen of met welke leveranciers je in zee moet gaan; dat komt pas bij de derde van de drie vragen die je moet beantwoorden. Het geeft je een duidelijk inzicht in de risico’s die je in de praktijk loopt, wat je hiertegen moet doen en in welke volgorde. Ongeachte de uiteindelijke oplossingen en leveranciers die je later kiest. En inzicht is het eerste dat je nodig hebt als je je beveiliging op orde wilt brengen.

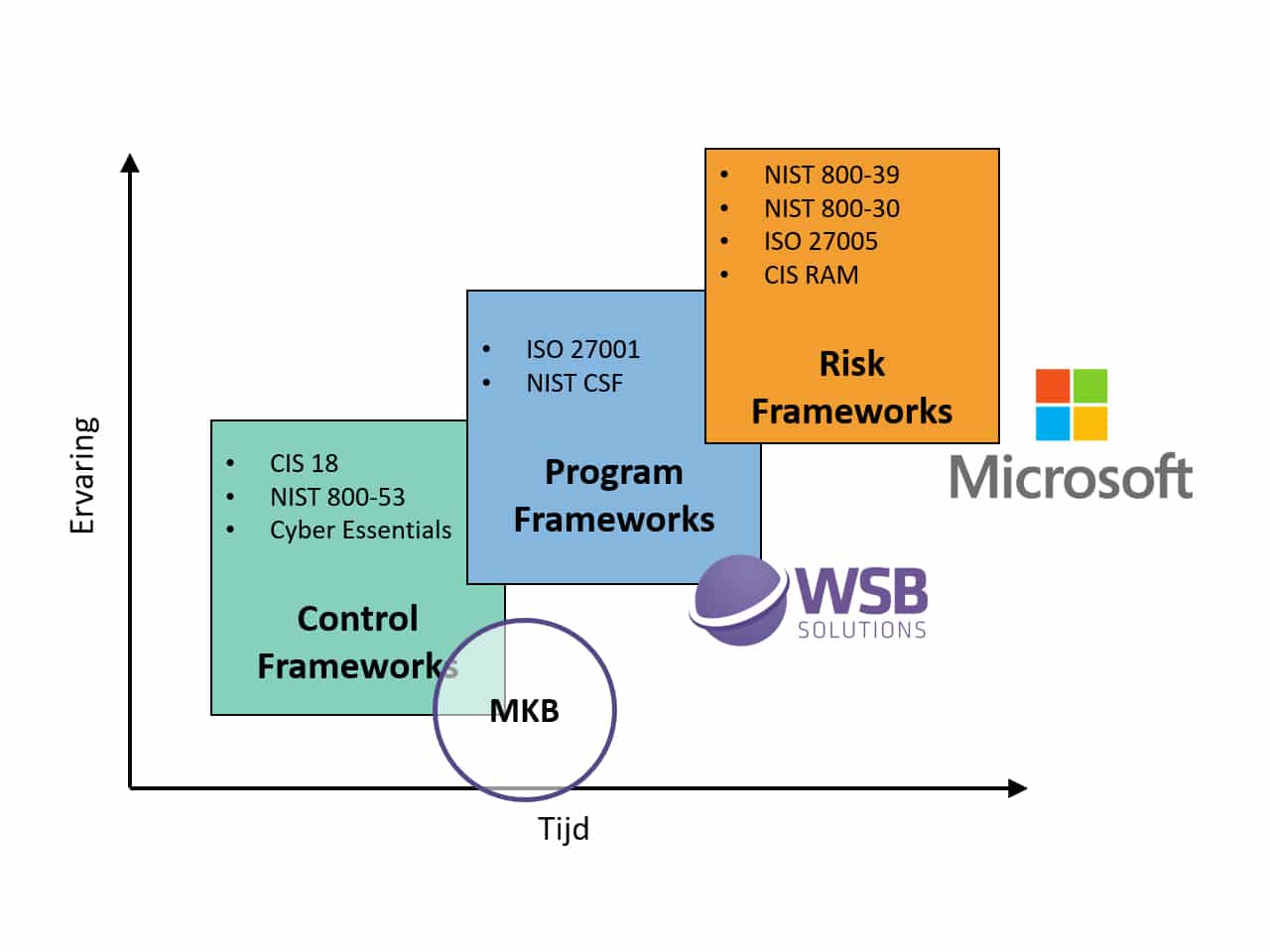

Er bestaan veel verschillende soorten Security Frameworks. Een groot IT-bedrijf als Microsoft bijvoorbeeld kiest voor de zwaarste en meest complexe categorie, de Risk Frameworks (zie het Microsoft Trustcenter voor een overzicht van de frameworks en normen waar Microsoft aan voldoet). Dit betekent een grote investering en kost veel tijd en inspanning maar dat past ook bij de grootte van een bedrijf als Microsoft en de risico’s die zij lopen.

Als WSB Solutions zijn we paar maatjes kleiner dan Microsoft. Wij hebben er daarom voor gekozen om gebruik te maken van een Program Framework en daarbij de keuze gemaakt voor ISO 27001; wij voldoen aan de eisen die de bekende beveiligingsnorm ISO 27001:2017 stelt. Wij zijn een ICT-bedrijf en lopen daardoor grotere risico’s dan het gemiddelde mkb-bedrijf; voor ons reden om te kiezen voor ISO 27001.

Maar voor de meeste niet-ICT bedrijven gaat ook ISO 27001 te ver. Voor de grote meerderheid van onze klanten is daarom een Control Framework de beste keuze. Wij adviseren daarom aan mkb’ers om gebruik te maken van de CIS 18 Controls (opgesteld door het Center for Internet Security) die pragmatisch en handzaam zijn.

De CIS 18 Controls zijn internationaal bekend en worden veel gebruikt omdat ze onafhankelijke, duidelijke en overzichtelijke richtlijnen bieden om, gebaseerd op de kennis van security experts, de beveiliging van een organisatie op orde te brengen.

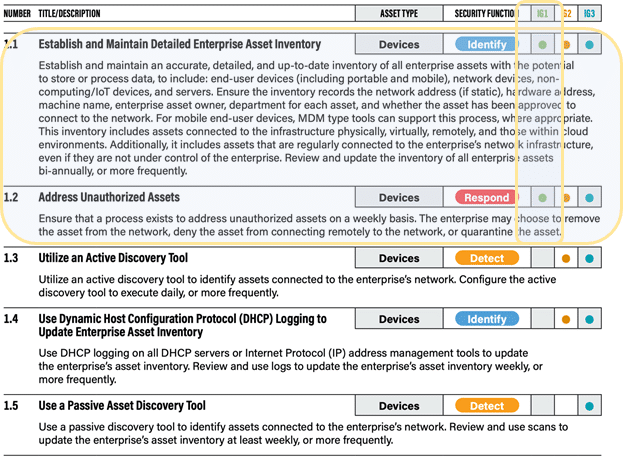

Het werkt als volgt. Er zijn door het CIS achttien “Controls” gedefinieerd; iedere control is een groep van maatregelen die op een bepaald onderdeel van cybersecurity gericht zijn. Iedere control is weer onderverdeeld in een aantal “Safeguards” die de specifiek te nemen maatregelen beschrijven.

Om een voorbeeld te noemen: CIS Control 1 zegt dat je een overzicht moeten hebben, en onderhouden, van alle IT-assets (zoals laptops, smartphones, netwerkcomponenten, servers, etc.) die je gebruikt. De gedachte hierachter is dat je alleen de hardware kunt beschermen waarvan je weet dat je die in gebruik hebt. Vandaar het belang van het hebben van een goed overzicht van al je hardware. Onder Control 1 hangen 5 Safeguards, 1.1 tot en met 1.5, die dit verder invullen. Zo zegt bijvoorbeeld Safeguard 1.2 dat je niet-geautoriseerde devices van je netwerk moet verwijderen of buitensluiten.

Niet alle Controls en Safeguards zijn voor ieder bedrijf van toepassing. Het hangt af van de risico’s die je loopt en het budget dat je beschikbaar hebt welke Controls en Safeguards voor jou van toepassing zijn. De 18 CIS Controls bevatten in totaal 153 Safeguards die zijn verdeeld in drie zogenaamde “Implementation Groups”. De Safeguards die in Implementation Group 1 (IG1) vallen zijn gedefinieerd als de “basic cyber hygiene”; de fundamentele set van maatregelen die iedere organisatie moet nemen om zich te beschermen tegen de meest voorkomende aanvallen.

Ieder bedrijf moet dus beginnen met het implementeren van de Safeguards in Implementation Group 1. Voor veel mkb-bedrijven zal dit al voldoende zijn en die kunnen het dan hierbij laten. Wat grotere mkb-bedrijven en/of bedrijven die hogere risico’s lopen zouden ook de Safeguards uit Implementation Group 2 moeten inrichten. Bedrijven in deze categorie verwerken vaak gevoelige gegevens; een korte onderbreking van de dienstverlening is nog acceptabel maar een langdurige onderbreking van de dienstverlening leidt tot grote problemen en reputatieverlies.

Nog grotere organisaties zouden moeten overwegen om daarna de Safeguards uit Implementation Group 3 te implementeren. Dit type bedrijven verwerkt vaak gevoelige informatie waarop regelgeving, zoals de Algemene Verordening Gegevensbescherming, van toepassing is.

Om bij het vorige voorbeeld aan te sluiten; CIS control 1 zegt dus dat je een overzicht moet hebben en onderhouden van de IT-assets die je gebruikt. Maar van de 5 Safeguards die onder control 1 vallen, vallen alleen de eerste twee, 1.1 en 1.2, onder Implementation Group 1.

De Safeguards 1.1 en 1.2 zijn dus de twee Safeguards waarmee ieder bedrijf moet beginnen en waar kleine bedrijven het, wat Control 1 betreft, ook bij kunnen laten.

Een groot voordeel van het gebruik van het CIS 18 Control Framework is dat je makkelijk aantoonbaar kunt maken welke beveiligingsmaatregelen je getroffen hebt aan externe partijen. We horen regelmatig van klanten dat hun accountant of hun klanten vragen om aan te geven welke cybersecuritymaatregelen ze hebben genomen. Wanneer je gebruik maakt van het CIS 18 Control Framework kun je aangeven in welke Safeguards jouw beveiliging voorziet. Omdat het CIS 18 Framework wereldwijd bekend is, is dit een goede manier om, onafhankelijk van de gebruikte oplossingen, aan te geven op welk niveau jouw cybersecurity zich bevindt.

Het complete overzicht van de 18 CIS Controls en onderliggende Safeguards is gratis te downloaden van de website van het Center for Internet Security.

De CIS 18 Controls, te beginnen met de basic cyber hygiënemaatregelen uit Implementation Group 1, geven aan welke Safeguards voor jouw bedrijf van toepassing zijn en welke maatregelen je zou moet nemen om je beveiliging op orde te brengen. De volgende stap is om deze maatregelen te vertalen naar de praktijk.

Hierbij komt de derde van de drie vragen die we in het begin zagen aan de orde:

en

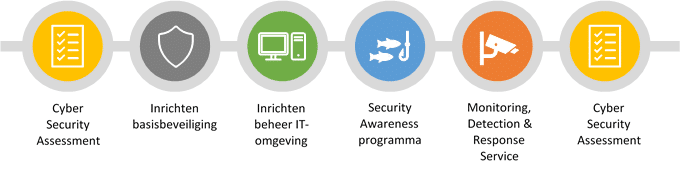

Hiervoor hebben wij het volgende stappenplan opgesteld. Iedere stap wordt hieronder verder uitgelegd.

De eerste stap in het beantwoorden van deze derde vraag is te bepalen waar jouw bedrijf nu staat. Welke cybersecuritymaatregelen heb je al getroffen en welke moet je nog nemen om de Safeguards van Implementation Group 1 in te vullen?

De eerste stap in het beantwoorden van deze derde vraag is te bepalen waar jouw bedrijf nu staat. Welke cybersecuritymaatregelen heb je al getroffen en welke moet je nog nemen om de Safeguards van Implementation Group 1 in te vullen?

Wij voeren hiervoor een Cyber Security Assessment uit met gespecialiseerde tooling (CSAT). Deze Assessment is een combinatie van een technische scan van uw complete IT-omgeving (zowel on-premise als Cloud) plus een vragenlijst die de organisatorische maatregelen in kaart brengt. Op basis van de scan en de vragenlijst wordt een rapport gegenereerd met de volgende informatie:

• Voor iedere CIS-control en Safeguard wordt, op een schaal van 1 tot 4, aangegeven waar uw bedrijf zich bevindt.

• Een lijst met te nemen maatregelen, op volgorde van prioriteit, om de zaken die onvoldoende op orde zijn te verbeteren.

Op basis van de resultaten van de Cyber Security Assessment gaan we aan de slag met de verbetermaatregelen. Deze vinden vrijwel altijd in de volgorde van de volgende vier stappen plaats.

Als tweede stap van het stappenplan richt je het fundament van je beveiliging in door gebruik te maken van de securityfuncties die in Microsoft 365 Business Premium zitten. Omdat veel bedrijven al een Microsoft 365 abonnement hebben, is het een kwestie van inrichten van securityfuncties waar je al voor betaalt.

Als tweede stap van het stappenplan richt je het fundament van je beveiliging in door gebruik te maken van de securityfuncties die in Microsoft 365 Business Premium zitten. Omdat veel bedrijven al een Microsoft 365 abonnement hebben, is het een kwestie van inrichten van securityfuncties waar je al voor betaalt.

In stap drie zorg je dat je er betrouwbare back-ups zijn en dat je IT-omgeving goed beheerd en up-to-date gehouden wordt. Wanneer de basisinrichting op orde is, is het van belang dat deze op orde blijft door tijdig security updates te installeren, antivirus software bij te werken en het back-upproces te controleren.

In stap drie zorg je dat je er betrouwbare back-ups zijn en dat je IT-omgeving goed beheerd en up-to-date gehouden wordt. Wanneer de basisinrichting op orde is, is het van belang dat deze op orde blijft door tijdig security updates te installeren, antivirus software bij te werken en het back-upproces te controleren.

Vaak blijkt de mens de zwakste schakel in de security keten. In stap vier zorg je daarom voor een security awareness programma voor je medewerkers zodat ze phishing mails leren herkennen, het belang van het gebruik van sterke wachtwoorden, etc.

Vaak blijkt de mens de zwakste schakel in de security keten. In stap vier zorg je daarom voor een security awareness programma voor je medewerkers zodat ze phishing mails leren herkennen, het belang van het gebruik van sterke wachtwoorden, etc.

Door het doorlopen van de voorgaande stappen, heb je de beveiliging van je IT-omgeving sterk verbeterd. Het laatste wat nog moet gebeuren, stap vijf, is zorgen dat je IT-omgeving continu wordt gemonitord op cyber threats om beveiligingsincidenten snel te kunnen ontdekken en aanpakken.

Door het doorlopen van de voorgaande stappen, heb je de beveiliging van je IT-omgeving sterk verbeterd. Het laatste wat nog moet gebeuren, stap vijf, is zorgen dat je IT-omgeving continu wordt gemonitord op cyber threats om beveiligingsincidenten snel te kunnen ontdekken en aanpakken.

Ben je na het doorlopen van deze vijf stappen dan klaar? Helaas niet. Omdat zowel je IT-omgeving continu verandert als ook cyberdreigingen telkens veranderen, is het van belang om je cybersecurity status periodiek opnieuw te beoordelen. De beste en meest objectieve manier om dat te doen is de Cyber Security Assessment van stap één regelmatig, minimaal eens per jaar, te herhalen. Alleen al om te zien of de genomen verbetermaatregelen het verwachte effect hebben gehad, is het herhalen van de Assessment zinvol.

Ben je na het doorlopen van deze vijf stappen dan klaar? Helaas niet. Omdat zowel je IT-omgeving continu verandert als ook cyberdreigingen telkens veranderen, is het van belang om je cybersecurity status periodiek opnieuw te beoordelen. De beste en meest objectieve manier om dat te doen is de Cyber Security Assessment van stap één regelmatig, minimaal eens per jaar, te herhalen. Alleen al om te zien of de genomen verbetermaatregelen het verwachte effect hebben gehad, is het herhalen van de Assessment zinvol.

De tweede stap van ons antwoord op de vraag welke technische oplossingen je moet inrichten en hoe je het betaalbaar houdt, is: maak gebruik van de mogelijkheden die je al hebt en waarvoor je al betaalt.

De tweede stap van ons antwoord op de vraag welke technische oplossingen je moet inrichten en hoe je het betaalbaar houdt, is: maak gebruik van de mogelijkheden die je al hebt en waarvoor je al betaalt.

Veruit de meeste van onze mkb-klanten hebben een Microsoft 365 of Office 365 abonnement. Wat veel klanten niet weten is dat in de Business Premium versie van Microsoft 365 veel security features zitten die speciaal gericht zijn op het mkb. Door gebruik te maken van deze security features kan een flink deel van de CIS 18 Safeguards van IG1 worden ingevuld. Voor klanten die al gebruik maken van Microsoft 365 Business Premium kan dit dus zonder dat de maandelijkse abonnementskosten omhoog gaan. En klanten die gebruik maken van Office 365 of een andere versie van Microsoft 365 kunnen tegen beperkte meerkosten upgraden naar M365 Business Premium.

Door het inrichten van de in M365 Business Premium aanwezige security features breng je het fundament onder je beveiliging aan. Je zorgt dat de basis onder je beveiliging op orde is. De inrichting van deze security features bestaat uit vier onderdelen zoals in de figuur hieronder is aangegeven.

De eerste twee onderdelen moet je echt direct uitvoeren, deze zijn essentieel voor een goede beveiliging. De onderdelen drie en vier kosten meer tijd omdat ze van invloed zijn op de manier van werken in je bedrijf en te maken hebben met de applicaties die je gebruikt. Met de onderdelen drie en vier moet je wel aan de slag maar verspreid over een langere periode.

Onderdeel 1: Beschermen identities

Onderdeel 1: Beschermen identities

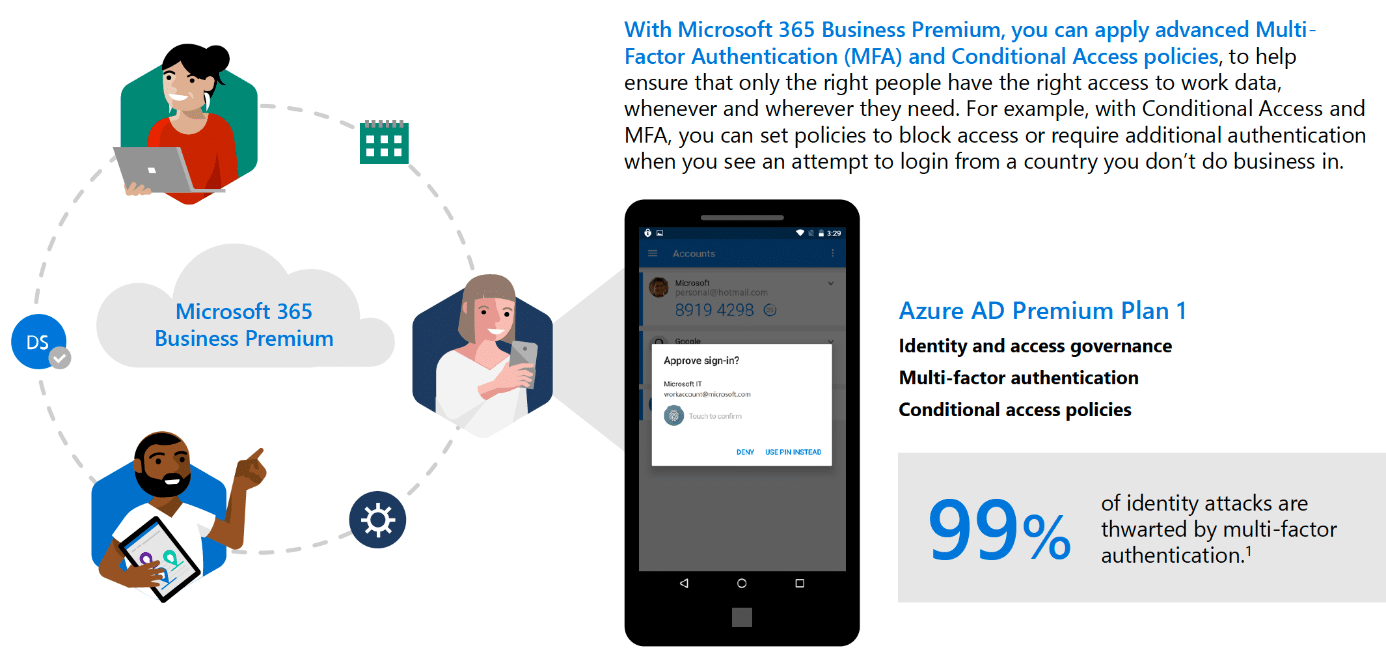

Het eerste onderdeel is vooral gericht op het goed beschermen van de identiteit, gebruikersnamen en wachtwoorden, van je medewerkers. Van belang is dat zoveel mogelijk gebruik gemaakt van één centrale gebruikersnaam en wachtwoord per medewerker door zo veel als mogelijk gebruik te maken van Single Sign On (SSO). De centrale gebruikersnaam wordt vervolgens extra beschermd door te eisen dat er gebruik gemaakt wordt van een sterk wachtwoord en door Multi Factor Authenticatie in te richten. Naast het invullen van een gebruikersnaam en wachtwoord is er dan een extra stap nodig, via een smartphone app, om te kunnen inloggen.

Na inrichting van onderdeel 1 wordt geheel (voor wat betreft IG1) voldaan aan CIS control 5 en deels aan 6.

Onderdeel 2: Beschermen devices

Onderdeel 2: Beschermen devices

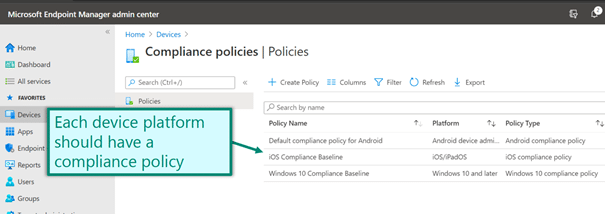

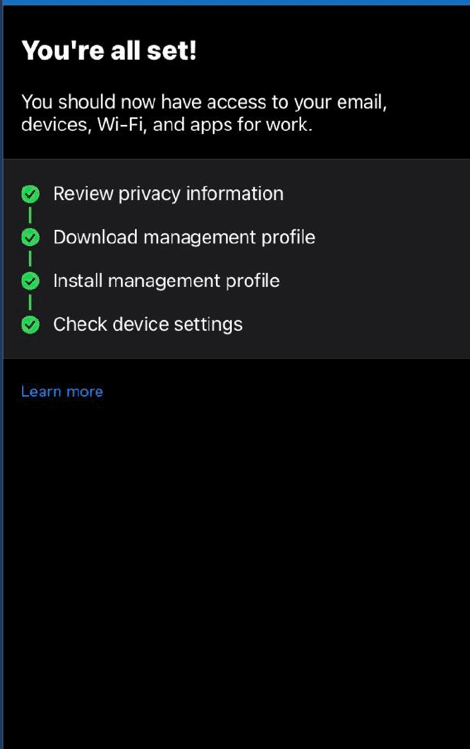

Onderdeel twee is gericht op de bescherming van de in gebruik zijnde devices en de software die daar op draait. Door gebruik te maken van de Device Management mogelijkheden in Microsoft 365 Business Premium heb je controle over alle gebruikte devices, van smartphones tot laptops en PC’s. Wanneer onderdeel 2 is afgerond, heb je de CIS controls 1, 2 en 5 geheel en 3, 4, 6, 7 en 10 deels ingevuld.

Om een voorbeeld te geven; Safeguard 4.1 geeft aan dat je moet zorgen voor veilige configuraties van je hardware. Deze Safeguard wordt ingevuld door een Conditional Access policy (inclusief Multi Factor Authenticatie) in Microsoft Endpoint Manager (onderdeel van M365 Business Premium) in te richten die aangeeft aan welke voorwaarden een device moet voldoen om toegang tot bedrijfsgegevens te krijgen.

De gebruiker van een device, zoals bijvoorbeeld een smartphone in de afbeelding hieronder, wordt verplicht om zijn apparaat onder beheer te plaatsen waardoor het device automatisch wordt voorzien van de juiste inrichting. Denk bijvoorbeeld aan het verplicht stellen van een wachtwoord / PIN-code om een smartphone te kunnen ontgrendelen. Devices die niet aan de voorwaarden voldoen, krijgen simpelweg geen toegang tot bedrijfsdata.

Door de basis van je beveiliging, onderdeel 1 en 2, goed in te richten, neemt het risico op een geslaagde cyberaanval, bijvoorbeeld door gestolen wachtwoorden, met maar liefst 99% af! Je zet hiermee dus een grote stap in de richting van een goede cybersecurity.

Onderdeel 3: Beschermen data

Onderdeel 3: Beschermen data

Onderdeel 3 is gericht op het beschermen van de data van je bedrijf; dus op je documenten, tekeningen, etc. Veel bedrijven maken nog gebruik van een “traditionele” fileserver om hun documenten op te slaan en van email om documenten, als bijlagen, te versturen en te delen. Op deze manier is er weinig grip op hoe informatie verspreid wordt. Fileservers zijn bovendien kwetsbaar voor ransomware aanvallen.

Doel van onderdeel 3 is daarom data, stap voor stap, te verplaatsen naar “moderne” manieren van opslag zoals in OneDrive, Teams en SharePoint. Deze applicaties, allemaal onderdeel van Microsoft 365, bieden een veel betere bescherming van je gevoelige data. Daarnaast zijn er veel mogelijkheden om je data te beheren; bijvoorbeeld door te bepalen welke data wel en welke niet extern mag worden gedeeld, door te blokkeren dat data wordt gekopieerd naar externe opslagmedia (zoals USB-drives), etc. Doordat je data in de Cloud wordt opgeslagen, is deze in principe ook overal en vanaf ieder device te benaderen.

Werken met OneDrive, Teams en SharePoint biedt vele voordelen maar vraagt ook gewenning en een zorgvuldige planning van de migratie. De migratie van data wordt daarom gewoonlijk stap voor stap aangepakt waarbij telkens goed moet worden gekeken hoe gebruikers werken en hoe deze werkwijze verandert als wordt afgestapt van de bekende fileservers.

Je moet ook goed kijken naar de manier waarop je de data in de Cloud back-upt. WSB Microsoft 365 Back-up is een aanvullende back-up service voor gegevens die in Microsoft 365 diensten als OneDrive, SharePoint en Teams opgeslagen zijn. Microsoft 365 beschikt standaard al over opties voor het voorkomen van dataverlies. De termijn waarop gegevens bewaard blijven na verwijderen is echter beperkt en verschilt per M365 dienst. Bijvoorbeeld files die in OneDrive verwijderd zijn, worden nog 93 dagen bewaard in de prullenbak. Na deze 93 dagen worden ze permanent verwijderd. Wanneer je meer zekerheid nodig hebt, kun je kiezen voor de WSB Microsoft 365 Back-up service waarmee je een langere bewaarperiode kunt instellen.

Door onderdeel 3 uit te voeren, vul je ook de CIS controls 3 en 11 in.

Onderdeel 4: Moderniseren apps

Onderdeel 4: Moderniseren apps

Dan hebben we tot slot nog onderdeel 4. Dit is een punt voor de langere termijn waarin je de gebruikte applicaties in kaart brengt en een plan opstelt om, waar mogelijk, verouderde applicaties te vervangen door moderne SaaS (Software as a Service, vanuit de cloud aangeboden) versies waarop je, via Single Sign On, met je centrale gebruikersnaam en wachtwoord inlogt. Hiermee verlaag je het aantal verschillende wachtwoorden waarmee je voortbouwt op wat je in onderdeel 1 begonnen bent.

Voor applicaties die niet direct vervangen kunnen worden, kun je overwegen om ze via Azure Virtual Desktop aan je gebruikers aan te bieden. Doordat de applicaties dan gehost worden in de Microsoft Cloud, maak je gebruik van de security voordelen die dat biedt en verhoog je toch de mate van bescherming.

Wat kosten deze vier onderdelen in stap 2 dan? Het eenmalig op orde brengen van de basis beveiliging door alle security features in te richten die tot onderdeel 1 en 2 behoren is doorgaans enkele dagen werk. Ondanks dat je dan pas de eerste twee delen hebt gedaan, heb je je risico op een geslaagde cyberaanval daardoor al met 99% verlaagd!

Wat kosten deze vier onderdelen in stap 2 dan? Het eenmalig op orde brengen van de basis beveiliging door alle security features in te richten die tot onderdeel 1 en 2 behoren is doorgaans enkele dagen werk. Ondanks dat je dan pas de eerste twee delen hebt gedaan, heb je je risico op een geslaagde cyberaanval daardoor al met 99% verlaagd!

Omdat de exacte inrichting van bedrijf tot bedrijf verschilt (het ene bedrijf staat bijvoorbeeld wel toe dat medewerkers hun eigen devices gebruiken voor toegang tot hun bedrijfsemail, het andere weer niet) bespreken we altijd eerst met de klant wat zijn specifieke situatie is. Op basis daarvan wordt de basis van de cyberbeveiliging op maat ingericht.

Omdat de onderdelen 3 en 4 samenhangen met de manier van werken en het aanwezige applicatielandschap, verschilt de doorlooptijd om deze fases in te richten sterk van bedrijf tot bedrijf. Op basis van een ICT-doorkijk maken we gewoonlijk samen met onze klanten een plan op maat, een roadmap, om tot een andere manier van werken te komen.

Wanneer de basis beveiliging op orde is gebracht, is het tijd voor stap 3 van het antwoord op de vraag hoe je een goede én betaalbare IT-beveiliging inricht.

Wanneer de basis beveiliging op orde is gebracht, is het tijd voor stap 3 van het antwoord op de vraag hoe je een goede én betaalbare IT-beveiliging inricht.

Het goed inrichten van de beschikbare security features in Microsoft 365 Business Premium verlaagt de kans op een geslaagde cyberaanval met meer dan 99%. Maar hoe zorg je dat de inrichting in orde blijft? Dat alle security updates tijdig worden geïnstalleerd? Dat er betrouwbare back-ups aanwezig zijn? Dat de antivirus software up-to-date blijft?

Bij veel grotere bedrijven is dit de verantwoordelijkheid van de interne IT-afdeling. Omdat veel mkb-bedrijven vaak niet de beschikking hebben over een eigen IT-afdeling, kunt u dit ook aan WSB overlaten. WSB biedt de onderstaande Remote Management diensten die afhankelijk van de situatie en de behoefte in bepaalde combinaties kunnen worden ingezet voor een vast bedrag per maand.

Ieder van deze diensten vult weer een aantal van de CIS controls uit Implementation Group 1 geheel of gedeeltelijk in.

• Remote Management Netwerk : Controls 4, 9 en 12 (13 deels).

• Remote Management Server : Controls 4, 6, 7, 8, 9, 10 en 11.

• Remote Management Werkplek : Controls 4, 6, 7, 8, 9 en 10.

WSB Remote Management is de dienst (beschikbaar op verschillende niveaus) waarbij WSB de monitoring, het beheer en de support van uw netwerk, servers en/of werkplekken voor haar rekening neemt. Onder deze dienst vallen zaken als het tijdig installeren van patches en updates van Windows en Microsoft 365, monitoren van de Windows eventview logs, bewaken van de antivirus en antispyware software, maken van back-ups en controleren van het back-up proces maar ook de support aan uw gebruikers (afhankelijk van het gekozen service niveau).

In feite zorgt de WSB Remote Management er in de eerste plaats voor dat uw bedrijf en uw gebruikers probleemloos van uw ICT omgeving gebruik kunnen maken. Daarnaast zorgt deze dienst ervoor dat de beveiliging op orde blijft en dat een aantal CIS controls wordt ingevuld.

Hoe goed de technische maatregelen ook zijn die u treft tegen cyberbeveiligingsrisico’s, uit onderzoek blijkt keer op keer dat in de meeste gevallen menselijk handelen de oorzaak is van een beveiligingsprobleem. Met onze Security Awareness dienst leert u uw medewerkers zich bewust te worden van de gevaren die gebruik van ICT met zich meebrengt en hun gedrag te veranderen. Medewerkers leren bijvoorbeeld hoe je phishing mails kunt herkennen, dat je niet zomaar op iedere link moet klikken, het belang van het gebruik van een verschillend wachtwoord voor iedere dienst die je gebruikt, etc.

Hoe goed de technische maatregelen ook zijn die u treft tegen cyberbeveiligingsrisico’s, uit onderzoek blijkt keer op keer dat in de meeste gevallen menselijk handelen de oorzaak is van een beveiligingsprobleem. Met onze Security Awareness dienst leert u uw medewerkers zich bewust te worden van de gevaren die gebruik van ICT met zich meebrengt en hun gedrag te veranderen. Medewerkers leren bijvoorbeeld hoe je phishing mails kunt herkennen, dat je niet zomaar op iedere link moet klikken, het belang van het gebruik van een verschillend wachtwoord voor iedere dienst die je gebruikt, etc.

CIS control 14 geeft aan dat je een security awareness programma moet hebben. Het belang hiervan wordt aangegeven doordat van de 9 Safeguards er maar liefst 8 in Implementation Group 1 vallen. Ook voor kleine bedrijven is een security awareness programma dus van groot belang.

WSB biedt professionele Security Awareness trainingen aan die zowel klassikaal als in de vorm van e-learning te volgen zijn.

Het fundament van uw beveiliging is op orde gebracht, uw ICT-omgeving wordt beheerd, back-ups worden gemaakt, updates en patches geïnstalleerd. Uw medewerkers hebben zelfs allemaal een Security Awareness programma gevolgd. Bent u nu eindelijk klaar? Nog niet helemaal. Hoe weet u bijvoorbeeld zeker dat alle policy’s en instellingen ook echt goed staan? Dat er geen fouten gemaakt zijn? Dat hackpogingen en aanvallen worden gedetecteerd? Met andere woorden: hoe zorg je dat je omgeving in de gaten wordt gehouden, dat verdachte zaken tijdig worden opgemerkt en dat er zonodig direct passende maatregelen worden genomen? Hoe zorg je voor “Incident Response and Management” zoals CIS control 17 dat noemt?

Het fundament van uw beveiliging is op orde gebracht, uw ICT-omgeving wordt beheerd, back-ups worden gemaakt, updates en patches geïnstalleerd. Uw medewerkers hebben zelfs allemaal een Security Awareness programma gevolgd. Bent u nu eindelijk klaar? Nog niet helemaal. Hoe weet u bijvoorbeeld zeker dat alle policy’s en instellingen ook echt goed staan? Dat er geen fouten gemaakt zijn? Dat hackpogingen en aanvallen worden gedetecteerd? Met andere woorden: hoe zorg je dat je omgeving in de gaten wordt gehouden, dat verdachte zaken tijdig worden opgemerkt en dat er zonodig direct passende maatregelen worden genomen? Hoe zorg je voor “Incident Response and Management” zoals CIS control 17 dat noemt?

Voor de meeste bedrijven, zeker voor het mkb, is het heel lastig om zelf te zorgen voor een goede controle van de ICT-omgeving, tijdig beveiligingsincidenten te ontdekken en hierop op de juiste wijze te reageren.

WSB Solutions heeft daarom een Managed Security Service ontwikkeld. Een Monitoring, Detection and Response (MDR) dienst die, voor een vast bedrag per gebruiker per maand, proactief en geautomatiseerd controleert of er binnen de ICT omgeving geen vreemde dingen gebeuren op het gebied van beveiliging.

De technische term die hierbij hoort is een SIEM (Security Information Event Management) oplossing. Deze SIEM oplossing is gebouwd op het Microsoft Azure platform en gebaseerd op Azure Sentinel. Met onze Managed Security dienst kunnen wij bedreigingen/aanvallen pro-actief en realtime monitoren en hierop acteren indien nodig.

Enkele voorbeelden van verdachte activiteiten of bedreigingen:

1. Multi-Factor Authenticatie wordt uitgeschakeld voor een gebruiker. Klopt dit of heeft een aanvaller toegang tot het account van de gebruiker en MFA uitgeschakeld?

2. Er wordt een e-mail forward ingesteld bij een gebruiker naar een extern e-mail adres. Klopt dit, of is er sprake van een aanvaller die ervoor zorgt dat al het e-mailverkeer van deze gebruiker doorgestuurd wordt?

3. Een account wordt gebrute-forced. Dit betekent dat er vanaf heel veel verschillende locaties inlog pogingen zijn op de Microsoft 365 omgeving voor een specifiek account. Dit kan niet kloppen, is het account compromised? Is het wachtwoord van dit account gelekt?

4. Veranderingen die gedaan worden binnen de ingestelde policy’s. Klopt dit? Of heeft een aanvaller toegang tot de beheer systemen en schakelt de aanvaller de policy’s uit?

De WSB Managed Security service monitort uw M365 omgeving 24 uur per dag, 7 dagen per week. Wanneer een afwijking wordt geconstateerd, wordt deze onderzocht en worden zonodig direct passende maatregelen genomen. Op afwijkingen die vaker voorkomen kan zelfs geautomatiseerd en dus onmiddellijk actie worden ondernomen.

De WSB Managed Security service geeft u de zekerheid dat uw beveiligingspolicy’s goed ingericht zijn en blijven en dat uw ICT omgeving continu bewaakt wordt door security experts die weten wat ze moeten doen wanneer er zich een beveiligingsincident voordoet.

Na het doorlopen van de stappen 2 tot en met 5 zijn veel van de verbetermaatregelen die uit de Cyber Security Assessment van stap 1 gebleken zijn, uitgevoerd. Het is sterk aan te raden om de Cyber Security Assessment die in stap 1 gemaakt is, regelmatig uit te voeren. Door deze minimaal eenmaal per jaar uit te voeren, bereik je het volgende:

Na het doorlopen van de stappen 2 tot en met 5 zijn veel van de verbetermaatregelen die uit de Cyber Security Assessment van stap 1 gebleken zijn, uitgevoerd. Het is sterk aan te raden om de Cyber Security Assessment die in stap 1 gemaakt is, regelmatig uit te voeren. Door deze minimaal eenmaal per jaar uit te voeren, bereik je het volgende:

• Controle of de verbetermaatregelen daadwerkelijk uitgevoerd zijn en effect hebben.

• Controle of er in de loop van de tijd, ondanks alle maatregelen, niet toch afwijkingen ontstaan zijn waardoor er risico’s gelopen worden.

• Het security niveau toetsen aan nieuwe bedreigingen die opgekomen zijn sinds de laatste Assessment. Onze Cyber Security Assessment Tool wordt telkens aangepast aan de laatste ontwikkelingen zodat de verbetermaatregelen worden afgestemd op de actuele stand van zaken.

Het borgen van een goed niveau van cybersecurity is helaas geen eenmalige actie maar iets dat continu aandacht vraagt.